Sinds juli 2019 is in België de door Europe opgelegde NIS1 wetgeving van kracht. Deze heeft tot doel Europa te beschermen tegen de sterk toenemende cybercriminaliteit. Vanwaar dan de nood aan een NIS2 wetgeving ? Uit een evaluatie kwamen de volgende conclusies over NIS1:

- Te divergerende en weinig geharmoniseerde regelgeving in de verschillende lidstaten.

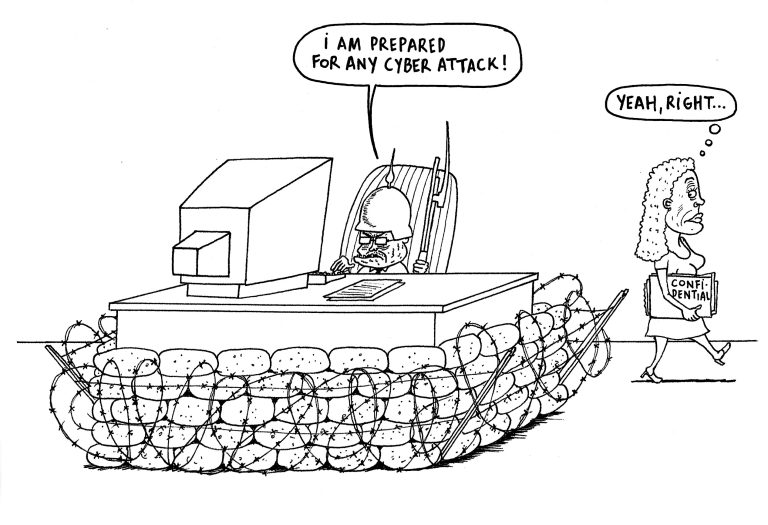

- Bedrijven en lidstaten zijn niet voldoende gewapend tegen cyberaanvallen.

- Een aantal vitale sectoren vallen buiten de scope.

- Bedrijven en overheden zijn niet voorbereid op crisissituaties.

- Onvoldoende samenwerking tussen lidstaten.

- Zwakke handhaving.

Met de NIS2 richtlijn worden bovenstaande tekortkomingen aangepakt. Uiterlijk tegen 17 oktober 2024 zal België deze richtlijn moeten omzetten in lokale wetgeving. Lees verder in dit bericht wat de richtlijn inhoudt en hoe je jouw bedrijf kan voorbereiden.

De NIS2 richtlijn

De nieuwe richtlijn, verplicht EU-lidstaten tot nauwere samenwerking op het gebied van cybersecurity. De scope van NIS2 breidt uit naar maar liefst 2.000 organisaties, inclusief sectoren als chemie, voeding, productie, ICT services. NIS2 legt een meldingsplicht op voor cyberincidenten en bedreigingen binnen 24 uur. Het dwingt bedrijven om zich zeer concreet voor te bereiden en om met leveranciers samen te werken om achterpoortjes voor cybercriminelen te voorkomen. Bedrijven die buiten de directe scope van deze wetgeving vallen, kunnen als leverancier aan één van de vele bedrijven in scope dus toch nog in aanraking komen met de nieuwe wetgeving. Met boetes voor non-compliance en het aansprakelijk stellen van bestuurders is het doel van NIS2 duidelijk: een veiligere digitale wereld.

Wat betekent dit voor jouw organisatie? Dit zijn de maatregelen waaraan je als organisatie, indien nog niet aanwezig, zal moeten werken:

- Risico analyse en Information System veiligheid.

- Afhandelen incidenten

- Business continuity maatregelen (disaster recovery, crisis management, back-ups)

- Veiligheid van de bevoorradingsketen.

- Veiligheid bij aanschaf, ontwikkeling en onderhoud van systemen.

- Procedures om de effectiviteit van de maatregelen i.v.m. cybersecurity risico beheer te evalueren.

- Basis computer hygiëne en trainingen.

- Beleid i.v.m. correct gebruik van cryptografie en encryptie.

- HR veiligheid, toegangscontrole en beheer eigendommen

- Gebruik van multi-factor authenticatie, beveiligde communicatie en noodcommunicatie.

Lees hier meer details over de scope en maatregelen ivm NIS2, op de website van het centrum voor cyber security: https://ccb.belgium.be/nl/de-nis2-richtlijn-wat-betekent-dit-voor-mijn-organisatie

Business Continuity plan

Wetgeving zoals NIS2 of GDPR leidt in veel organisaties tot extra inspanningen. Er is veel aandacht voor technische middelen om zich te verdedigen tegen cyberaanvallen. Maar in de realiteit blijkt vaak de mens de zwakke schakel. Daarom verplicht de wetgever organisaties een beleid en procedures uit te werken. De effectiviteit daarvan hangt sterk af van de bedrijfscultuur en bovendien is niemand onfeilbaar. Vandaar het belang van een Business Continuity plan. Dergelijk plan voorziet wat moet gebeuren om terug te kunnen werken in geval van een ‘disaster’-situatie.

Het Engelse spreekwoord zegt: ‘The proof of the pudding is in the eating’, wat betekent dat de praktijk het zal leren. Daarom adviseren we om het Business Continuity plan regelmatig te testen. In zo’n test gaat men uit van een bepaalde situatie, bijvoorbeeld een malware die alle systemen onbruikbaar heeft gemaakt. Hierbij hoeft niet telkens het volledige plan getest te worden, dit kan ook met bepaalde onderdelen. Het is vooral belangrijk het ook echt uit te voeren en niet bij een theoretische oefening te blijven. We kunnen enorm veel leren uit deze testen. Wie zijn plan voor het eerst uitvoert bij een echt incident loopt sterk het risico om dan pas te ontdekken dat er iets over het hoofd is gezien.

Wie denkt veilig te zijn omdat men ‘in the cloud’ werkt of gebruikmaakt van een SAAS-systeem leest er best de kleine lettertjes van het contract eens goed op na. Verder blijven een heel aantal risico’s ook voor SAAS-oplossingen gewoon bestaan. Denk maar aan een situatie waarbij een hacker erin slaagt het account van een werknemer over te nemen (omdat die bijvoorbeeld hetzelfde paswoord gebruikt voor al zijn systemen). Die heeft dan misschien toegang tot belangrijke gegevens of kan die gegevens juist doen verdwijnen.

Bronnen:

Presentatie J Klykens, Director Center for Cyber Security Belgium,